Cybersécurité : Se protéger contre d’éventuelles menaces !

Vous avez été nombreux à avoir consulté les péripéties en cybersécurité de notre collègue Claudette. Grâce à son expérience, vous avez déjà été initié à la technique d’hameçonnage. En usurpant l’identité numérique de son collègue Luke Johnson, j’aurai pu accéder à l’ordinateur de Claudette et compromettre ses données. Heureusement pour elle, mes intentions n’étaient pas malveillantes et le petit piège que je lui ai tendu n’avait qu’une vocation pédagogique. Pour parfaire vos connaissances en cybersécurité, découvrons ensemble les principales menaces auxquelles vous pourriez être confronté et comment s’en protéger.

- Le piratage

Le piratage est un terme générique qui désigne les mesures prises par quelqu’un qui accède à un ordinateur sans l’autorisation du propriétaire. Les pirates motivés par des intentions malveillantes trouvent les failles des paramètres de sécurité et les exploitent afin d’avoir accès à de l’information, à vos données personnelles hébergées sur votre ordinateur ou sur les serveurs des sites web sur lesquels vous êtes inscrits. Le piratage permet d’installer des chevaux de Troie, c’est-à-dire une porte dérobée que les pirates utiliseront pour voler vos données personnelles.

Comment s’en protéger ? Utilisez un pare-feu, un antivirus et un anti-malware performants : pour naviguer en toute sécurité sur Internet sans compromettre vos données personnelles, il est indispensable d’installer un logiciel trois en un, à la fois pare-feu, antivirus et anti-malware. Ce logiciel est un véritable rempart contre les virus qui pourraient tenter d’infiltrer votre ordinateur. Grâce à leur recherche régulière de programmes malveillants sur votre ordinateur, votre logiciel pourra supprimer les malwares qui réussiraient à passer à travers les mailles du filet !

- Le cheval de Troie

Vous connaissez surement la légende du cheval de Troie dans la mythologie grecque : en utilisant la supercherie, Ulysse réussit à duper les Troyens pour franchir les portes de Troie. À la nuit tombée, Ulysse et ses hommes, cachés à l’intérieur du cheval que les Troyens avaient par eux-mêmes fait entrer, ouvrent les portes de la ville pour que les soldats grecs restés à l’extérieur de la ville puissent s’en emparer. À l’image de cette histoire légendaire, les attaques informatiques de chevaux de Troie ont recours à la tromperie et à l’ingénierie sociale pour duper des utilisateurs qui ne se doutent de rien. Un cheval de Troie fait partie de la famille des malwares : il est destiné à créer une porte dérobée sur la machine infectée grâce à laquelle un pirate pourra s’y introduire dans le but de mener des actions malveillantes : le pirate pourra dès lors consulter, modifier, voire supprimer des fichiers qui sont stockés sur l’ordinateur infecté. Les chevaux de Troie peuvent ressembler à tout et n’importe quoi, des logiciels, ou encore des fichiers qui prennent l’apparence applications légitimes.

Comment s’en protéger ? Comme les chevaux de Troie comptent sur leur habilité à duper les utilisateurs pour s’introduire dans leur ordinateur, la plupart des infections peuvent être évitées en restant vigilant et en respectant certaines règles de sécurité. Découvrez quelques conseils pour éviter d’être infecté :

-

- Méfiez-vous des sites Web trop alléchants qui offrent des films gratuits ou des jeux d’argent, surtout si leurs offres vous paraissent alléchantes !

- Téléchargez les logiciels gratuits directement depuis le site web officiel de son développeur.

- Paramétrez les mises à jour automatiques de vos logiciels et de votre système d’exploitation afin de vous assurer que les dernières mises à jour de sécurité sont constamment installées.

- Évitez de consulter les sites Web qui ne sont pas fiables ou qui vous paraissent suspects.

- Ne téléchargez pas les pièces jointes douteuses et ne cliquez pas sur les liens non vérifiés dans les e-mails inhabituels que vous pourriez recevoir !

- Le rançongiciel

De plus en plus répandu, le rançongiciel est un programme malveillant qui restreint l’accès à votre ordinateur ou à vos fichiers et qui affiche un message où l’on exige un paiement au propriétaire des données en échange de la clé permettant de les déchiffrer. Les deux principaux vecteurs d’infection par un rançongiciel sont les courriels d’hameçonnage contenant des pièces jointes malveillantes et les pop-ups publicitaires sur les sites Web non-sécurisés.

Comment s’en protéger ?

-

- Sauvegardez régulièrement vos données, sur un disque dur externe ou dans le cloud.

- De même que pour lutter contre l’hameçonnage, n’ouvrez pas les courriels dont la forme ou la provenance vous paraît douteuse.

- Conseil : Si malheureusement votre ordinateur a été infecté, ne payez pas la rançon. Ces menaces sont destinées à vous effrayer et à vous intimider. Garder en mémoire que même si vous envoyez un paiement, rien ne garantit que les pirates rétablissent l’accès à vos données. Faites plutôt appel à un technicien ou spécialiste en informatique de bonne réputation afin de savoir si votre ordinateur peut être réparé et si vos données peuvent être récupérées.

- Le phishing/ hameçonnage :

À l’image de Claudette dans notre article précédent, vous avez peut-être été victime de phishing : cette méthode de piratage qui consiste à leurrer l’internaute dans le but de l’inciter à communiquer ses données personnelles et/ou bancaires en se faisant passer pour un tiers de confiance. Ces faux courriels, messages texte ou autres sites Web sont conçus pour avoir exactement la même apparence que les officiels et ont pour unique objectif de vous voler vos informations personnelles. En incitant l’utilisateur à communiquer ses propres données personnelles, le pirate qui aura réussi à vous hameçonner pourra accéder à vos comptes bancaires en ligne, vos numéros de cartes de crédit, les données qui se trouvent sur votre ordinateur…

- La clé USB piégée :

C’est l’une des méthodes de piratage les plus élémentaires mais pourtant les plus dangereuses. Vous trouvez une clé USB par terre dans la rue, et aussi curieux que vous êtes ou animé par la volonté de retrouver son propriétaire, vous décidez de la connecter à votre ordinateur. En quelques secondes seulement, des malwares s’infiltrent dans votre ordinateur et compromettent l’intégrité de vos données, à l’image des rançongiciels ou autres chevaux de Troie.

Un seul geste à adopter pour se protéger : ne branchez jamais, JAMAIS une clé USB trouvée.

En résumé : pour se protéger des nombreuses attaques présentées dans cet article, le maître mot est la vigilance : soyez prudent et apprenez à repérer les attaques. Des indices peuvent vous inciter à la plus grande prudence comme de nombreuses fautes d’orthographe, des erreurs sur le logo, sur l’adresse du site web ou encore sur le nom du domaine.

Dans la même catégorie

Bienvenue au pays des licornes !

Les licornes & les succes stories Notre époque est remplie de ces histoires de startups [...]

Voir la nouvelleL’entraide

La crise que nous vivons et qui n’en finit plus de finir a mis à mal plusieurs de nos [...]

Voir la nouvelleVous pourriez aussi être intéressé par

Le 20 mai journée mondiale des abeilles

Aujourd’hui, en ce jour du 20 mai de l’an de grâce 2022, nous célébrons les abeilles et [...]

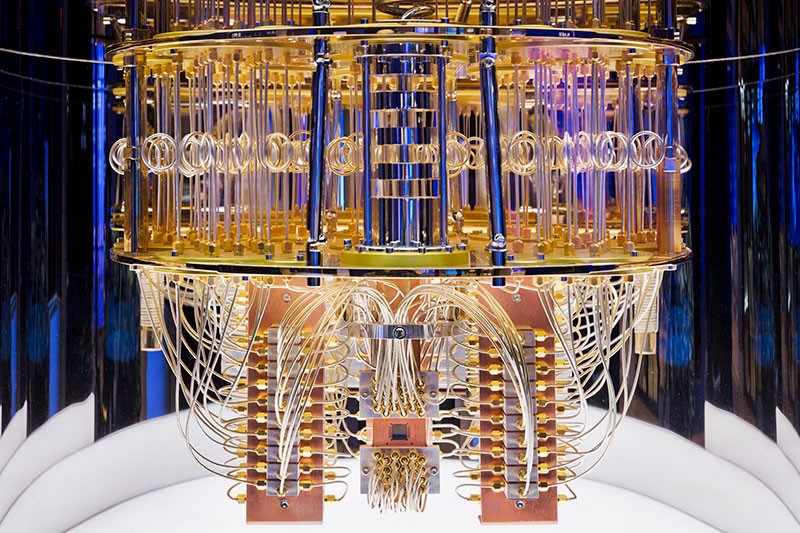

Voir la nouvelleL’avantage quantique d’IBM

« Plus de deux ans après et face au vide des annonces concrètes de Google concernant le [...]

Voir la nouvelleLe futur des médias dans la loupe de…

Au cours des prochaines semaines, nous sortirons une série d'articles et de podcasts sur l'avenir [...]

Voir la nouvelle